AI Love llu

Estos de Muchachada Nui se han vuelto a salir!! simplemente genial.. tenía que compartirlo con vosotros 😉

Estos de Muchachada Nui se han vuelto a salir!! simplemente genial.. tenía que compartirlo con vosotros 😉

Por diversos motivos, que ahora no vienen al caso, ultimamente he estado jugando bastante con los protocolos de red SMB/CIFS y con los mecanismos de autenticación de Microsoft, entre ellos, nuestro querido e infumable NTLM (ver imagen adjunta XD) que, pesar de seguir siendo totalmente inseguro, su uso es soportado a día de hoy en la mayoría de los sistemas, y es un mecanismo totalmente válido para establecer conexiones en entornos windows cuando kerberos no esta disponible.

La autenticacion con NTLM es sencilla, un cliente establece una conexion contra un servidor y le indica que se quiere conectar usando NTLMv1 a lo que el servidor responde devolviendo la información necesaria para (más…)

Con este post inauguramos una nueva sección en el blog en la que iremos posteando entrevistas con diversas personas que nos parezcan representativas dentro de lo que es el mundillo de la seguridad informática. En esta ocasión os traemos una entrevista con Vallez, que en su momento perteneció al recién desaparecido grupo 29A. Algunas de las creaciones de Vallez han llegado a ser muy conocidas, como SymbOS/Cabir, el primer worm para Symbian.

Bueno aquí os dejamos la entrevista, mantenteros atentos porque cualquiera de vosotros puede ser el siguiente en ser entrevistado, y no aceptaremos un no como respuesta! 🙂 …

(más…)

Una pequeña nota en los parches de fallas de seguridad de Abril del 2008 (Oracle Critical Patch Update April 2008) indica que existe una falla en el paquete flows_030000.wwv_execute_immediate. Esta falla la comuniqué hace algún tiempo a iDefense y hace pocos días sacaron un advisory en el que informan de que la vulnerabilidad ha  sido corregida en este conjunto de parches. La escalada de privilegios es realmente tonta, pero hay que tener privilegios un poco elevados (los cuales se consiguen con fallas de inyección SQL en paquetes de usuarios no DBA, por ejemplo…).

sido corregida en este conjunto de parches. La escalada de privilegios es realmente tonta, pero hay que tener privilegios un poco elevados (los cuales se consiguen con fallas de inyección SQL en paquetes de usuarios no DBA, por ejemplo…).

La vulnerabilidad en cuestión fue encontrada buscando vectores que permitiesen escalar privilegios con usuarios que tenían el peligroso privilegio del sistema EXECUTE ANY PROCEDURE. Este privilegio tan potente permite que el usuario poseedor del mismo pueda ejecutar cualquier procedimiento almacenado exceptuando aquellos que sean del usuario SYS y no se hayan otorgado específicamente. Este privilegio que a todas luces no se debería de otorgar nunca es alegremente otorgado a multitud de usuarios instalados por defecto en muchas aplicaciones de Oracle. Sin embargo, no está pensado (como creo que está claro…) para que nadie pueda escalar privilegios, por eso deniegan la ejecución de paquetes del usuario SYS (algo así como el root en bases de datos Oracle) exceptuando aquellos que han sido específicamente otorgados.

(más…)

Hoy se ha desatado una especie de ostalgie y hemos acabado contando batallitas, recordando historias y haciendo bueno lo de que «cualquier tiempo pasado fue mejor» (aunque sería mejor decir «diferente»). Está confirmado, nos hacemos viejunos.

Hoy se ha desatado una especie de ostalgie y hemos acabado contando batallitas, recordando historias y haciendo bueno lo de que «cualquier tiempo pasado fue mejor» (aunque sería mejor decir «diferente»). Está confirmado, nos hacemos viejunos.

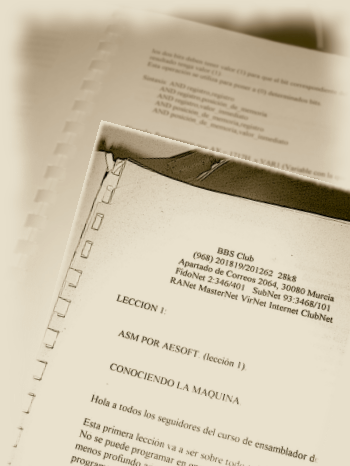

Esta imagen que veis a la izquierda, es del manual que muchos de nosotros usamos para aprender ensamblador, el mítico «ASM por AESOFT». Ahí donde lo veis tiene alrededor de 10 años (mi copia impresa, el manual tiene más) y ha sobrevivido a 3 mudanzas. Creo que toda una generación aprendió con este manual, que como podéis comprobar nació en una BBS así que imaginaros…

Eran los tiempos de +ORC, Fravia, Karpoff, WKT, Phrack, Set, 29a,2600, w00w00, 7a69, el Palencia Linux User Group ;)… hoy muchos de los que andaban en esos grupos curran en importantes empresas y como es lógico, la scene en todos los sentidos ha decaido. Lo que no quiere decir que no se sigan haciendo cosas interesantes, pero ahora de otra manera. El tema de la falta de gente para cubrir puestos creo que viene a confirmar que el relevo generacional se ha perdido en gran parte…

(más…)