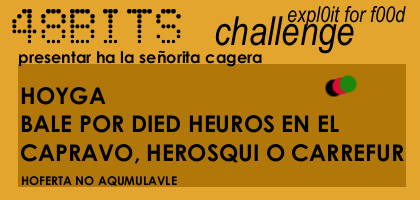

48bits – expl0it for f00d challenge.

Hola corazones,

Las prequals de la DefCon ya se acercan, los sexy pandas seguro que ya estan calentando los dedos…pero nadie se esperaba el gran reto que hoy proponemos: «48bits – expl0it for f00d Challenge». Lo has oido bien, las 3 mejores soluciones se llevaran este fantástico regalo:

Vamos a explicar los pormenores del concurso…

¿Por qué «expl0it for f00d»?

Sabemos lo que os gusta, sabemos que por la paz mundial no moveríais un dedo pero por un bocata de nocilla y una birra os lleváis por delante a quien haga falta.

¿En qué consiste el reto?

Esta vez os enfrentáis al mundo real, tendréis que explotar una vulnerabilidad «0day» en un software de una compañia importante.

¿Eso no está mal?

No, si el software que hace esa empresa es conocido en el mundillo por ser un coladero.

No, si la empresa no tiene una política de tratamiento de vulnerabilidades y se las pasa por la piedra.

No, si debido a lo anterior el software al final lo están usando 4 y el del tambor (sin menospreciar al de la flauta).

Vale, me mola el asunto, ¿qué software es?

El software a explotar está dentro del paquete NetOctopus, que desarrolla Netopia, ahora compañía perteneciente a Motorola.

¿Donde me lo bajo?

Tienes que bajarte el siguiente fichero

ftp://ftp-xo.netopia.com/enterprise/netoctopus/win/5/512/netoadmin512.zip

e instalar el software «Motorola Netopia Software Distribution Center Server» (netO SW DC Server.MSI.exe)

¿Y cuáles son las reglas y el objetivo?

El objetivo del reto es conseguir un exploit funcional remoto con el payload que tu quieras, pero que haga algo, también puedes usar cualquier shellcode del metasploit.

Las reglas son las siguientes:

El proceso vulnerable debe seguir corriendo sin interrupción durante todo el proceso, incluso despues de haberse ejecutado el exploit.

Vale, ya lo he conseguido ¿ahora qué hago?

Para poder acceder a la comida tendrás que enviarnos tu solución que debería incluir:

Descripción de las herramientas que has usado para descubrir la vulnerabilidad.

Descripción del fallo.

Descripción del proceso para explotarlo.

Código fuente del exploit, sólo si eres erg0t podrás enviárnosla en haskell.

Cualquier material adicional que consideres oportuno.

Además de la comida, ¿qué gano con esto?

Devolver a la comunidad lo que la comunidad te dá.

Tu explicación, una vez publicada, puede ayudar a gente a aprender cosas interesantes y/o aficionarse por el tema. Además quién sabe, puede que alguna empresa se interese por tí…

No controlo mucho, ¿es muy chungo?

No, precísamente es un fallo muy fácil de descubrir, explotar y documentar. Asi que sin miedo!!

¿Alguna pista sobre el fallo?

No. Búscate la vida.

¿Cuánto tiempo tengo?

Tienes una semana a partir de ahora mismo. Transcurrida esa semana publicaremos las soluciones recibidas y anunciaremos los flamantes ganadores. En el improbable caso de que resultara desierto, pues publicaremos nuestra solución o daremos algo más de tiempo si alguien lo pide.

¿HOYGA, AHONDE EMBIO MI SOLUZION?

staff (at) 48bits (dot) com

¡Que ash reparta suerte!