¿Firefox o Explorer? ¿Windows o Linux? ¿Verdad o Mentira?

Me acaba de salir la pantallita del firefox avisándome que está lista la actualización de la versión 1.5.0.4. Pincho en «Detalles» y veo que han arreglado 12 fallos de seguridad, 7 de ellos críticos, lo que quiere decir que permiten la ejecución de código arbitrario sin la intervención del usuario.

Me acaba de salir la pantallita del firefox avisándome que está lista la actualización de la versión 1.5.0.4. Pincho en «Detalles» y veo que han arreglado 12 fallos de seguridad, 7 de ellos críticos, lo que quiere decir que permiten la ejecución de código arbitrario sin la intervención del usuario.

Y yo me pregunto: ¿Por qué callan aquellos que ante la mínima vulnerabilidad de Internet Explorer ponen el grito en el cielo?. Que nadie se lleve a engaño, no estoy defendiendo al Internet Explorer. Soy usuario de Firefox porque me resulta más agradable de usar, más estético, tiene pestañas y es Open Source. En el tema de la seguridad, bien, que el 98% del malware intente explotar vulnerabilidades en el Explorer es un punto a favor del Firefox, pero eso no quiere decir que sea más seguro. A los datos me remito.

De hecho con una adecuada configuración del Internet Explorer y tocando algunas claves en el registro, se puede navegar con total tranquilidad. Parece ser que en Windows Vista Internet Explorer correrá en un mode protegido por defecto. Ya era hora.

A mi modo de ver el verdadero problema de los navegadores, aparte del Javascript, son los plugin de terceros, muchos de ellos marcados como «Safe», lo que quiere decir que a menos que especifiquemos lo contrario, el navegador no nos mostrará ningún tipo de confirmación para reproducir los archivos asociados: flash, quicktime,pdf etc…

Por ejemplo,tener activado el plugin de Quicktime como «Safe» es un auténtico suicidio para la seguridad. (más…)

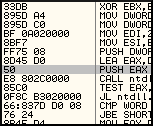

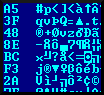

ampliamente utilizada para la búsqueda de vulnerabilidades, y análisis de binarios en general, soporta desensamblado, análisis de cabeceras ELF, PE, etc..

ampliamente utilizada para la búsqueda de vulnerabilidades, y análisis de binarios en general, soporta desensamblado, análisis de cabeceras ELF, PE, etc..