Retos 48Bits

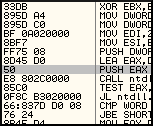

Bueno después de una temporada en la que hemos andado un poco escasos de entradas en el blog, volvemos a la carga con una nueva seccion dedicada a «retos 48bits», este primer reto ha sido preparado por erg0t, se trata de una especie de «crackme», el objetivo es conseguir  programar un generador de llaves ( usuario y password ) universal (no os fieís de erg0t … probadlo en más de una máquina y descargad el fichero más de una vez ) .

programar un generador de llaves ( usuario y password ) universal (no os fieís de erg0t … probadlo en más de una máquina y descargad el fichero más de una vez ) .

Para ello necesitaís un kernel 2.6, tráfico UDP permitido hacia internet y libz. Las soluciones enviadlas a staff@48bits.com, al ganador como somos pobres lo único que podemos ofrecerle (por lo menos de momento) es una cuenta para que pueda blogear en 48bits :-).

Ah, el ejecutable que necesitaís está aquí, dudas y comentarios en este post.

Un saludo!

o prisa, creo que son los que menos han tardado en reparar una vulnerabilidad (de las que he encontrado quiere decir) hasta ahora. Hombre, teniendo en cuenta que absolútamente todos los productos de Symantec para plataformas Microsoft están afectados, pues parece lógico que se dieran maña.

o prisa, creo que son los que menos han tardado en reparar una vulnerabilidad (de las que he encontrado quiere decir) hasta ahora. Hombre, teniendo en cuenta que absolútamente todos los productos de Symantec para plataformas Microsoft están afectados, pues parece lógico que se dieran maña.