Diario del último día de mi vida.

Bueno pues empezamos la nueva «temporada» de 48bits tras el parón veraniego. Se une a la banda Raquel Santamarta, que nos hablará de los protones,electrones y en general sobre cosas pequeñas que se mueven rápido y esas movidas. Raquel es Doctora en Física de partículas y tiene superpoderes, asi que ojito.

9 de septiembre del 2008.

Estoy sentada en mi habitación , todo se nubla a mi alrededor,

mañana lo van a enchufar y un agujero negrooooooo van a liar..

Sí sí, mañana van a poner en marcha en la ciudad de Ginebra el LHC (Large Hadron Collider). El LHC es una acelerador de partículas, bueno ¿y qué?, no es el único que existe (de hecho yo me he pasado 4 añitos metida en los subsuelos de uno de ellos).

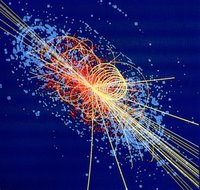

La peculiaridad del LHC es que es «el acelerador»: un túnel de 27 km de diámetro construido a 100 metros bajo el suelo. El túnel está recorrido por dos anillos por los que circularán en direcciones opuestas protones, los cuales serán acelerados hasta casi la velocidad de la luz gracias a 1.634 imanes y 1.600 imanes superconductores. Sin olvidarnos de que allí abajo todo está bien fresquito: se trabaja a la temperatura del helio líquido, -271,25ºC, concretamente se necesitan 96 toneladas de helio para mantener las condiciones de funcionamiento. Cada uno de estos protones dará una media de 11.000 vueltas por segundo al anillo y cada 25×10^-9 segundos se cruzarán unos con otros generando colisiones con una energía de 14 TeV. El consumo energético del LHC equivale al consumo doméstico del cantón de Ginebra (por cierto: dato curioso, el LHC no va a funcionar en invierno, supongo que porque los suizos no quieren quedarse sin calefacción…).

La peculiaridad del LHC es que es «el acelerador»: un túnel de 27 km de diámetro construido a 100 metros bajo el suelo. El túnel está recorrido por dos anillos por los que circularán en direcciones opuestas protones, los cuales serán acelerados hasta casi la velocidad de la luz gracias a 1.634 imanes y 1.600 imanes superconductores. Sin olvidarnos de que allí abajo todo está bien fresquito: se trabaja a la temperatura del helio líquido, -271,25ºC, concretamente se necesitan 96 toneladas de helio para mantener las condiciones de funcionamiento. Cada uno de estos protones dará una media de 11.000 vueltas por segundo al anillo y cada 25×10^-9 segundos se cruzarán unos con otros generando colisiones con una energía de 14 TeV. El consumo energético del LHC equivale al consumo doméstico del cantón de Ginebra (por cierto: dato curioso, el LHC no va a funcionar en invierno, supongo que porque los suizos no quieren quedarse sin calefacción…).

Aparte del acelerador, existen 6 monumentales experimentos con la más alta tecnología: ATLAS, CMS, ALICE, LCHb, TOTEM y LCHf se encargarán de detectar todo lo que se produzca en la colisiones, unos 100.000 DVDs de datos por año y experimento, una barbaridad, y claro, igual que tiempo atrás en CERN se empezó a desarrollar el WWW, ahora están a vueltas con el GRID computing.

(más…)