Interneeeeeeeeeeeeeeeeeeeeeeeeeeeeeeet!!

Algunos de nosotros, por nuestro trabajo, hobbys o demás razones , debemos viajar a menudo y como miembros de esta sociedad de la información actual, o también porque seamos algo mas freaks que la mayoría de la gente, tenemos una necesidad que “enjuto mojamuto” definió muy bien.. “Inteeeerrrrneeeeeeeeet!!”

El caso es que la mayoría de hoteles, cafeterías, aeropuertos y estaciones de tren nos ofrecen la posibilidad de conectarnos a Internet a través de sus redes “públicas”, pero con un coste muy elevado por lo que, si no puedes pagarte una tarifa plana de 3G ni pagar 25 por día de conexión en una red pública, vamos a explicar como conseguirla, “de gratis” en nuestra nueva sección de Tecnología for dummies.

Nuestro ejemplo aleatorio, va a ser la T4, desde donde estoy escribiendo estas líneas, aunque tambien se incluyen referencias a otros entornos. Nada más encender mi portátil observo múltiples puntos de acceso abiertos a las que me puedo conectar. El funcionamiento es el siguiente, una vez conectado a dicha red, el servidor DHCP remoto me asigna una dirección IP. Hasta aquí todo bien.

El problema está en que mi equipo portátil se encuentra en un segmento “aislado”, es decir, el servidor dns redirige cualquier petición que yo realice contra un “portal cautivo”, es decir, un frontal Web que requiere autenticación.

La idea es que, cuando nos autentiquemos, automáticamente se generará una nueva regla en el firewall que permita tráfico saliente desde mi equipo hacia Internet, mientras tanto, el tráfico estará bloqueado y solo podremos tener acceso por HTTP o HTTPS a las páginas Web definidas por el proveedor de acceso, habitualmente un portal de compra online para pagar con tarjeta y la Web de la compañía.

Llegados a este punto tenemos varias posibilidades:

1) Tunelizar el tráfico: Montar un tunel DNS que nos permita enrutar tráfico a través del protocolo DNS. Para ello necesitamos un sistema externo conectado a internet y un dominio del que seamos propietarios. Esto es habitualmente muy lento y no todo el mundo dispone de la infraestructura necesaria. http://dnstunnel.de/

2) Hack Sk1llz: Atacar el portal Web del proveedor de acceso o alguna de las páginas accesibles desde el portal captivo, encontrando alguna vulnerabilidad, por ejemplo un php include path, que nos permita acceder a páginas externas o alguna vulnerabilidad de inyección sql que nos permita volcar usuarios y contraseñas de la base de datos. Siendo realistas, esto no lo vamos a encontrar nunca :-).

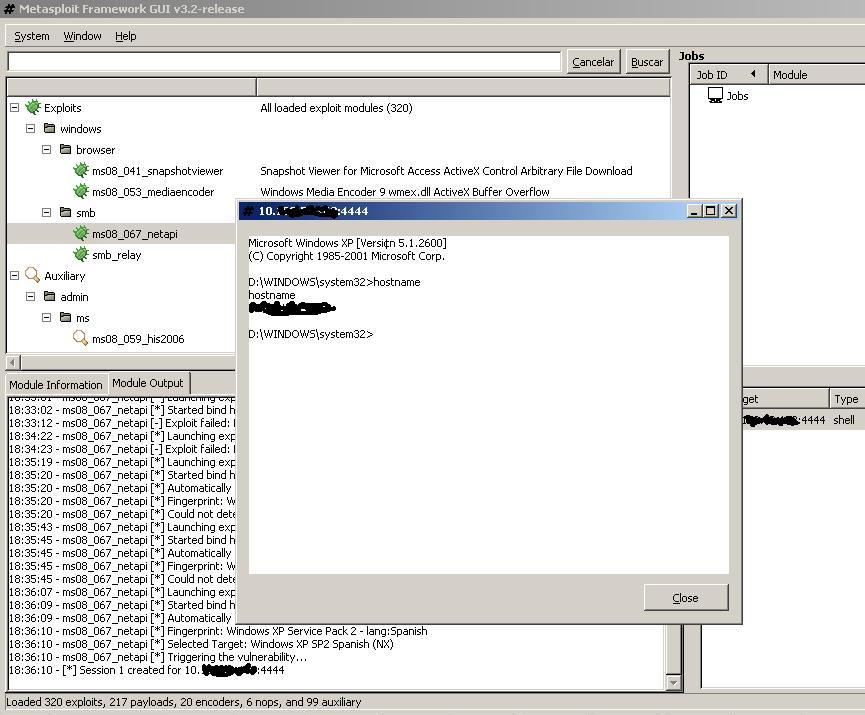

3) Atacar algún sistema de la red o alguna estación de trabajo: conectada a la red, que tenga la pasta suficiente como para pagar y que pueda estar autenticado. Podemos para ello usar alguna herramienta «for dummies» estilo metasploit, e instalar un proxy http en su maquina. El problema es que no sabemos cuanto tiempo estará conectado dicho cliente.

4) Cambio de direccionamiento: Una opción que funciona muy bien en algunos entornos, es simplemente realizar un cambio de IP. Si el servidor nos asigna una 10.x.x.x/24 vamos a probar a meternos a mano una dirección ip 192.168.x.x/16 con gw por defecto 192.168.0.1 a ver que vemos. No sería la primera vez que nos encontremos de este modo salida directa a Internet y acceso a la red de servidores de la empresa que ofrece la conectividad.

5) Suplantación de identidad: Si todo consiste en tener una dirección MAC valida para poder tener salida a Internet… vamos a intentar localizar una válida. Para ello solo es necesario lo siguiente:

– Ordenador portátil con tarjeta Wireless

– Librerías Winpcap: Disponibles en winpcap.org

– Tu sniffer favorito: Por ejemplo Wireshark

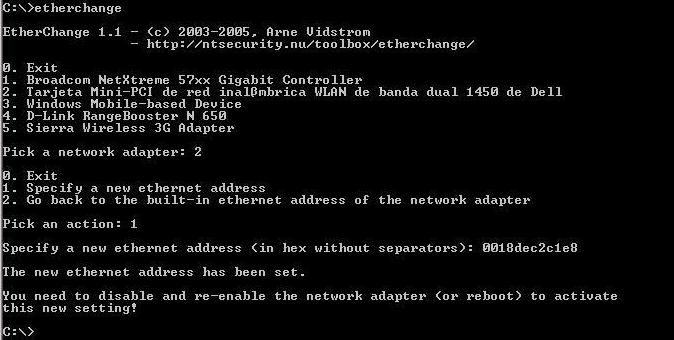

– Herramienta para cambiar la MAC. Por ejemplo etherchange

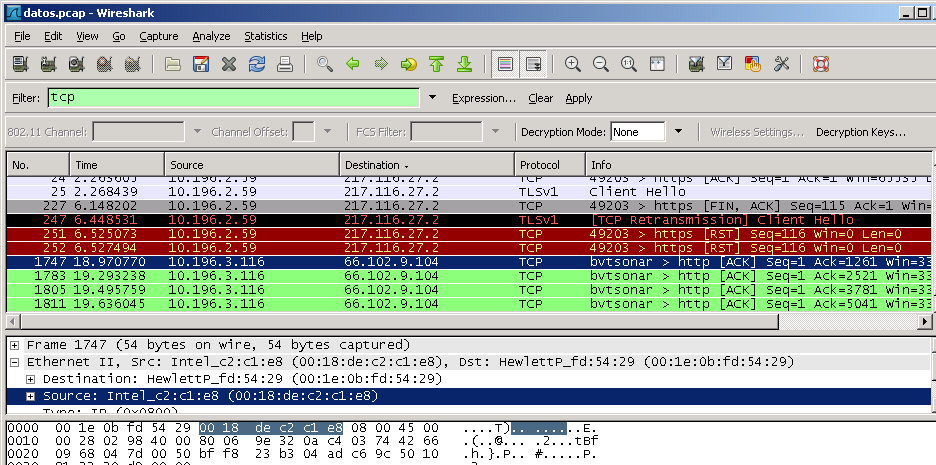

Lo primero que debemos hacer es ejecutar el sniffer y realizar una captura de por ejemplo 1 minuto. Paramos la captura con el sniffer, y hacemos un pequeño filtro del tráfico, en el wireshark establecemos “TCP” para buscar solo conexiones establecidas, y le damos a ordenar por dirección de origen.

Dentro de las conexiones establecidas nos vamos a encontrar dos cosas:

a) conexiones http y https contra el portal cautivo (las dos direcciones ip de origen y destino serán de la red en la que estamos conectados)

b) conexiones establecidas a través de cualquier protocolo con direcciones IP de Internet o de redes externas

Seleccionamos una de las conexiones establecidas hacia el exterior y apuntamos la dirección MAC. una vez apuntada, haremos uso de la herramienta etherchange.

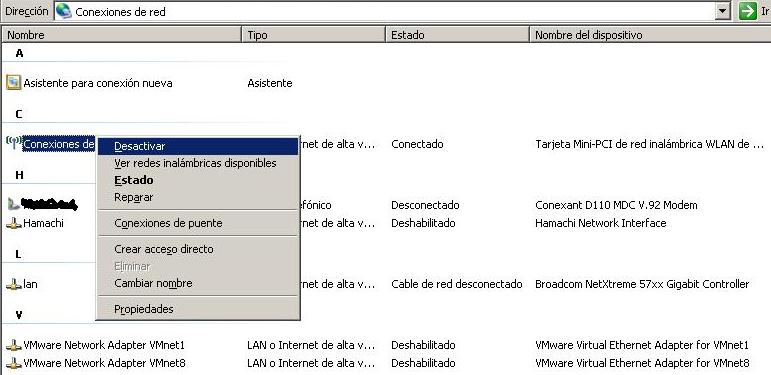

Trás realizar el cambio, debemos ir ala sección «conexiones de red», deshabilitar la tarjeta y volver a habilitarla. En ese momento el interfaz de red se refrescará con la dirección MAC que hayamos establecido.

En este momento, nos podemos conectar nuevamente a la red inalámbrica. La diferencia será que el servidor DHCP nos asignará la dirección IP del otro cliente, que está asociada con dicha dirección MAC.

En este punto, ya tenemos conectividad y una dirección IP nueva que nos permita navegar por Internet.

Interneeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeet 🙂